Badan Perlindungan Konsumen Nasional (BPKN) mendorong nasabah Bank Syariah Indonesia (BSI) mendapatkan kompensasi atas terganggunya layanan perbankan bank pelat merah tersebut pekan lalu. Ganti rugi dapat berupa pemotongan biaya administrasi dan lain sebagainya.

Anggota Komisi Komunikasi dan Edukasi BPKN Heru Sutadi, menilai nasabah BSI layak mendapatkan kompensasi atas lumpuhnya layanan perbankan BSI, terhitung sejak Senin-Kamis, 8-11 Mei 2023. Sejumlah layanan seperti transfer antarbank pun diketahui belum sepenuhnya normal pada Jumat 12 Mei 2023.

“Nasabah sebagai konsumen berhak mendapatkan ganti rugi karena tidak bisa mengakses layanan BSI,” ujarnya, dikutip TrenAsia.com, Senin 15 Mei 2023.

Pihaknya menilai bentuk kompensasi harus riil karena kerugian yang ditanggung konsumen juga akses layanan secara langsung. Menurut Heru, pemotongan atau penggratisan biaya administrasi selama beberapa waktu dapat menjadi alternative. “Harusnya biaya admin bisa dikompensasi,” ujarnya.

Senada, Komisaris Independen BSI Komaruddin Hidayat, menilai nasabah berhak mendapatkan kompensasi atas gangguan layanan BSI. Komaruddin mengatakan BSI tengah menimbang kompensasi yang akan diberikan kepada nasabah. “Memang sedang kami pikirkan,” kata dia.

Meski demikian, pihaknya belum dapat membeberkan bentuk kompensasi tersebut lantaran masih dalam pembahasan. Komaruddin sendiri mengonfirmasi adanya serangan siber yang membuat layanan perbankan bank pelat merah itu terganggu pekan lalu.

Terkait dugaan serangan ransomware terhadap sistem BSI, pihaknya menduga ada yang mencoba menyabotase. “Manajemen sudah menerjunkan tim ahli untuk menyelesaikan masalah ini. Tim juga akan memperkuat sistem layanan BSI agar data nasabah, karyawan, dan mitra tidak terkena serangan peretas,” pungkas Komaruddin.

Lockbit merupakan geng ransomware yang mulai aktif beroperasi pada 2019 dan sudah menjadi salah satu geng ransomware yang menjadi ancaman di dunia.

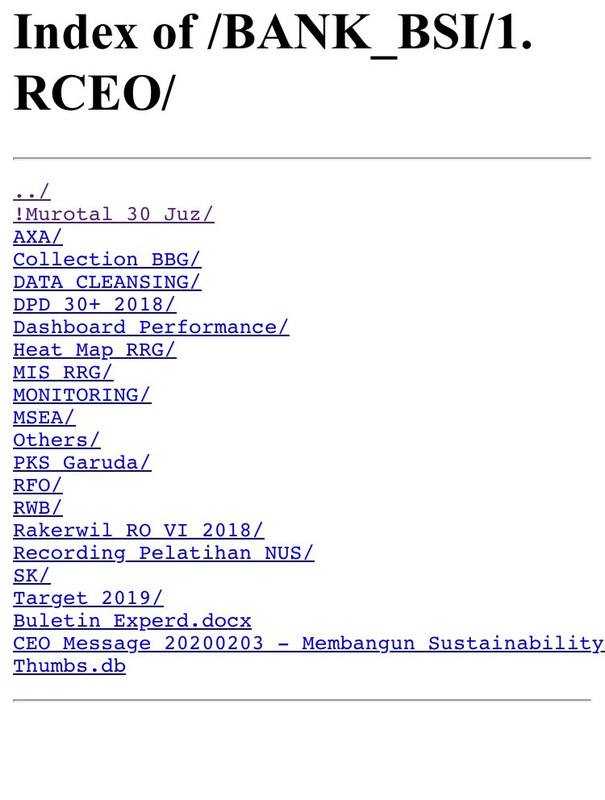

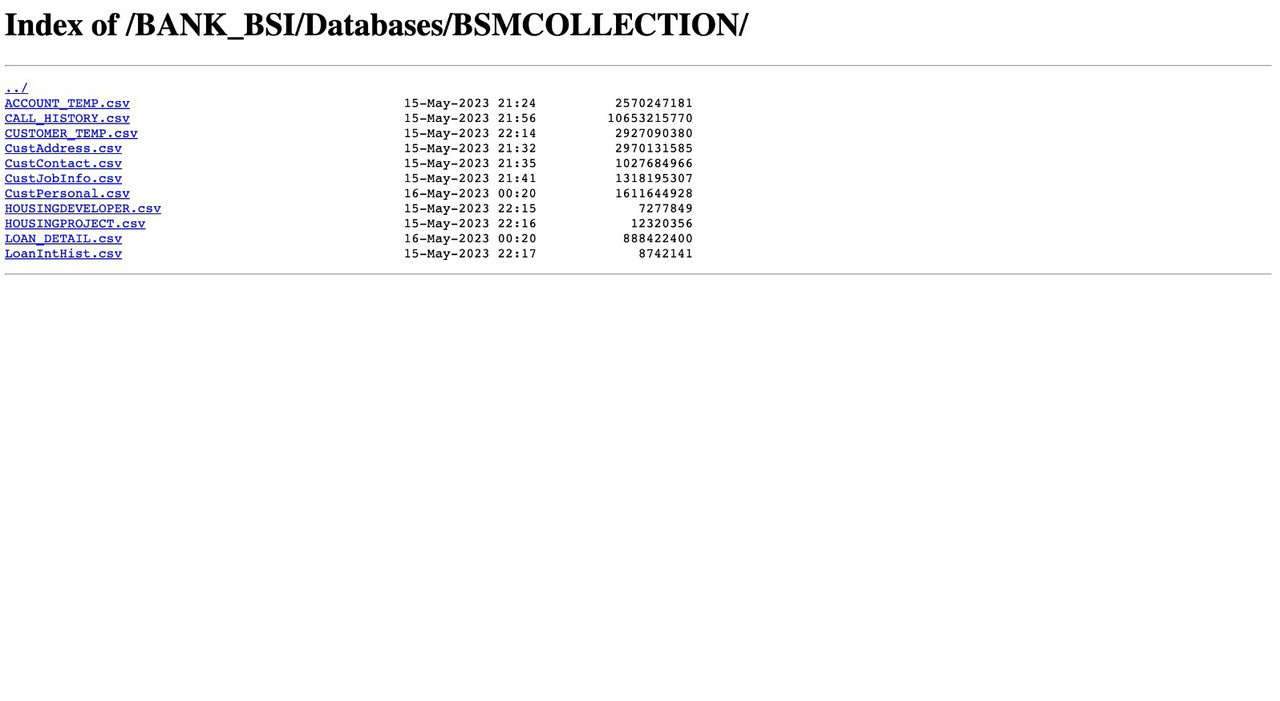

Lockbit 3.0 juga mengklaim saat ini mereka berhasil mencuri 1,5 Terabyte data pribadi dari server BSI. Lockbit memberi tenggat waktu sampai dengan tanggal 15 Mei 2023 pukul 21:09:46 UTC.

Apabila sampai dengan waktu tersebut pihak korban tidak memberikan tebusan maka database akan dibocorkan. Akan tetapi membayar tebusan belum menjamin BSI akan mendapatkan kunci untuk membuka file-file yang di enkripsi dan geng hacker tidak menjual data yang mereka curi.

Selama ini, geng ransomware yang saat ini melakukan serangan siber tidak hanya Lockbit. Masih banyak geng APT yang memiliki kemampuan menyerang sistem yang kuat, seperti Ryuk, NetWalker, Maze, Conti, Hive, dan lain-lain.

“Yang lebih menyulitkan adalah mereka menyediakan layanan Ransomware-as-a-Services (RaaS), yaitu layanan yang memungkinkan siapa saja membuat versi ransomware sendiri untuk melakukan serangan. Bahkan untuk orang yang tidak memiliki keahlian dalam keamanan siber, dari situ bisa dilihat potensi serangan ransomware di dunia akan seperti apa kedepannya” imbuh pengamat yang sedang mengambil studi di Lemhanas ini.

Pakar keamanan siber ini juga menambahkan masyarakat lebih baik menunggu hasil resmi audit serta investigasi digital forensik yang dilakukan oleh pihak BSI bekerja sama dengan otoritas terkait seperti BSSN atau Intelijen Siber BIN.

Pihak korban, tidak hanya BSI, diharapkan lebih perhatian serta terbuka dengan BSSN selaku koordinator keamanan siber nasional dengan segera melaporkan jika mendapatkan insiden serangan siber.

Dengan demikian BSSN bisa memberikan support dengan melakukan asistensi penanganan insiden, audit dan investigasi sejak awal, dan pihak korban juga dapat lebih fokus pada pemulihan layanan kepada customernya.

“Seluruh PSE, tidak hanya BSI, juga seharusnya memiliki BCM [business continuity management], sehingga mengetahui prosedur yang harus dilakukan jika sistem utama layanan mengalami gangguan. Kesiapan TIK ini sebaiknya direncanakan, diimplementasikan, dipelihara, diuji dan disimulasikan secara berulang, berdasarkan sasaran kontinuitas bisnis dan persyaratan kontinuitas TIK. Di antaranya adalah proses databackup dan recovery. Yang juga penting dilakukan oleh PSE adalah secara berkala melakukan assesment terhadap keamanan siber dari sistem yang dimiliki,” ucap pria yang juga menjadi dosen di Sekolah Tinggi Intelijen Negara (STIN) ini.

Sebagai salah satu pengguna internet dan smartphone terbesar di dunia, Indonesia ternyata tak luput dari sasaran kejahatan berbasis teknologi atau Cybercrime. Pada 2018 lalu, Indonesia bahkan masuk peringkat ke-9 dari 157 negara yang terdeteksi banyak mendapat serangan kejahatan siber.

Seiring dengan perkembangan teknologi digital, kejahatan siber yang bermotif finansial banyak menargetkan pada aplikasi e-commerce, investasi, dan sistem pemrosesan data keuangan online. Ancaman kejahatan siber sektor finansial menjadi paling berbahaya karena dampaknya langsung mengakibatkan kerugian finansial bagi para korban. Di balik kelebihan sistem digital dibandingkan dengan sistem analog seperti kemudahan mengirim data melalui jaringan. Data digital dapat dengan mudah dikompresi.

Setiap informasi dalam bentuk digital dapat dienkripsi. Peralatan yang menggunakan sinyal digital lebih umum dan lebih murah. Namun hal itu juga menjadi titik lemah. Kekurangan teknologi digital adalah sistem yang terkadang rumit. Sekilas, teknologi digital jauh lebih kompleks dibandingkan dengan teknologi analog. Hal ini membuat teknologi komunikasi digital jauh lebih rentan pada kesalahan atau serangan. Salah satu problem yang diakui dalam perkembangan digitalisasi perbankan yang makin canggih, justru kelemahan-kelemahan secara sistem yang sering terjadi.

Dalam sebuah berita di Quora, seseorang yang iseng bereksperimen pernah mendapati titik waktu di mana terjadi peralihan navigasi sistem di Mesin Anjungan Tunai Mandiri alias ATM. Titik lemah itu kemudian diolah dan membuatnya kaya mendadak karena mesin beroperasi di luar sistem yang telah dirancang.

Geng ransomware conti kelompok siber berbahaya di dunia juga pernah berhasil meretas sistem keamanan siber Bank Indonesia (BI) dan mencuri data non kritikal karyawan BI. Grup peretas Ransomware Conti merupakan salah satu grup peretas ransomware berbahaya di dunia, dan mempunyai reputasi yang "bagus". Faktor human error adalah salah satu biang keroknya.

Dan antisipasi evaluasinya bisa melalui audit dan digital forensik. Bagaimana kemungkinan itu bisa terjadi? Pertama, penggunaan sandi yang lemah ternyata menjadi bagian dari human error yang menjadi salah satu penyebab terjadinya cybercrime. Termasuk menggunakan kredensial akun yang berbeda, mudah tertipu oleh phishing, membuka tautan link yang meragukan dan mendownload file maupun menginstal software

Intinya berkaitan dengan kurangnya kompetensi digital. Titik lemah para pengguna akses digital yang baru, dan awam adalah ruang terjadinya kejahatan. Bahkan dalam konteks sistem keuangan tradisional dengan penggunaan PIN sederhana, menyimpan di dompet atau menyimpan data rajasia di gadget masih menjadi kebiasaan yang umum, karena kelemahan kita mengingat nomor. Kedua, kurangnya atensi profesional pada keamanan siber, apalagi lembaga yang tak pernah dibobol hacker. Metode serangan siber terus berevolusi sehingga kini hacker bisa menerobos masuk dengan banyak cara, infeksi malware berupa ransomware, worm, trojan horse.

Sudah beberapa kali data-data besar pengguna bocor seperti salah satunya Tokopedia, Siapa berikutnya??

Untuk Dana uang dijamin aman karena yang dicuri hanya data pribadi + transaksi Nasabah, pastikan tidak memberikan data sensitif dan rahasia seperti PIN + PASSWORD + TOKEN kepada orang lain maupun media komunikasi lainnya atau meminjamkan smartphone jika terinstal BSI Mobile Banking untuk lakukan transaksi

Hingga 16 Mei 2023 Direksi IT Bank BSI tak berani bicara ke publik mengenai hal ini

Bank Mandiri menjadi memegang porsi saham mayoritas Bank BSI yakni 50,83 persen di BSI. Selain itu, saham BSI saat ini juga dimiliki oleh BNI sebesar 24,85 persen, BRI sebesar 17,25 persen, serta pemegang saham lainnya dan publik sebesar 7,07 persen. Sejak Mei 2022, pemerintah juga telah menempatkan satu lembar saham merah putih alias saham Seri A Dwiwarna di BSI.